Un nuevo cibercrimen, la victima WordPress.com utilizado para infectar los sitios.

Para aclarar, no ha sido una violación de seguridad para las cuentas de usuario en WordPress.com. Pero si alguien más tiene sus credenciales de cuenta de WordPress.com, podrían iniciar sesión y modificar su sitio.

“WordFence notificó sobre la instalación de un complemento malicioso en algunas cuentas.

Por lo que se está investigando y comunicando con los propietarios de las cuentas. También se tomarán medidas para garantizar que ninguno de los usuarios instale accidentalmente ese complemento.”

Mientras alentamos a todos los usuarios a elegir una contraseña de doble autentificación FIDO. https://en.support.wordpress.com/selecting-a-strong-password/

Varios usuarios han tenido problemas en los últimos días. Todos informaron que un complemento malicioso llamado “pluginsamonsters” se instaló de repente en su sitio.

En el siguiente artículo se describirán los pasos de cómo los atacantes están obteniendo acceso y qué puede hacer para evitar que le suceda.

Lo que está sucediendo es lo siguiente:

1_ Un atacante iniciará sesión en una cuenta de WordPress.com con credenciales comprometidas.

2_ Si esa cuenta en WordPress.com está configurada para administrar cualquier instalación de a través del complemento Jet pack, el atacante utilizará ese acceso para instalar un complemento “pluginsamonsters” malicioso en el sitio de destino.

3_ El complemento le da al atacante el control total del sitio web objetivo y el sitio ahora está comprometido. El complemento es visible en el tablero de WordPress.com pero es invisible en la lista de complementos del sitio de WordPress de destino cuando está activo. (Es visible cuando está desactivado)

Para que se produzca este ataque, se deben cumplir las siguientes condiciones:

1_El propietario del sitio debe tener Jet pack instalado.

2_Jetpack debe configurarse para permitir que el sitio se administre desde una cuenta de WordPress.com.

3_ La cuenta de WordPress.com debe tener credenciales comprometidas. Esto generalmente sucede cuando ha reutilizado una combinación de correo electrónico / contraseña en otro sitio o servicio que se ha visto comprometido.

4_ La cuenta de WordPress.com no debe tener habilitada la autenticación de dos factores.

Las Débiles credenciales de WordPress.com y Jet pack como vector de entrada

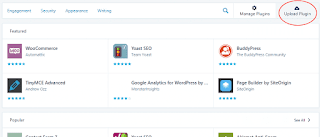

Jet pack es un popular plugin de WordPress con una gama de características, que incluye la capacidad de integrarse con WordPress.com. Para usar Jet pack, debe crear una cuenta con WordPress.com. Esto permite administrar múltiples sitios de WordPress desde una consola central en WordPress.com. Una de las funciones disponibles es administrar complementos en sus sitios, o incluso instalar complementos nuevos.

Al igual que en WordPress instalado en su servidor, puede seleccionar un complemento del repositorio público de WordPress o cargar su propio complemento en un archivo comprimido:

Cuando Jet pack está conectado a su sitio, tiene los mismos privilegios que la cuenta de administrador del sitio. Por lo tanto, si elige cargar un complemento, todo lo que cargue será transferido e instalado en su sitio, sin preguntas.

A medida que se investigan los sitios con “pluginsamonsters” instalados, se encontraron señales de que esta característica está siendo maltratada.

Por ejemplo, se verifican los registros de acceso al sitio en el momento en que se creó el complemento (según la marca de tiempo en su directorio) y encontramos entradas como esta:

192.0.89.53 – – [22/May/2018:02:38:06 +0000]

“POST /wp-admin/admin-ajax.php? token=[redacted]×tamp=1526956686&nonce=uFn5aA

OgH4&body-hash=gwB8z8pKX%2F6xzYdAbNzYTNeD8cc%3D&signature=gxiGNsGi2Z9Ba3SwaNUn7Dq

yBXc%3D HTTP/1.0″ 200 141 “-” “Jetpack by WordPress.com”

La dirección IP de origen es parte de la red de Automattic, los autores de Jetpack. También se identificó los complementos que todos los sitios afectados tenían en común, y Jetpack era el único.

Se Conecto Jetpack en algunos de sitios de prueba donde se intento cargar un plugin malicioso. Funcionó, y los registros de acceso mostraron la misma actividad.

Pluginsamonsters malware

es una variación del malware que hemos visto anteriormente. Al igual que sus familiares, se esconde de la lista de complementos en el tablero de WordPress de un sitio. Para que quede claro, el complemento aún está visible en la consola de administración de WordPress.com, pero está oculto en la interfaz de administración del sitio web de la víctima cuando está activado. El complemento está visible en el sitio web de la víctima cuando está desactivado.

El complemento malicioso mantiene un archivo “.txt” que puede contener códigos para ejecutarse en la acción loop_start de WordPress. También incluye un script PHP separado que es una herramienta simple de carga de archivos.

El uso de esta herramienta por parte de los piratas informáticos. Tiene dos propósitos. En primer lugar, están agregando más puertas traseras a sitios infectados para mantener el acceso. Estas puertas traseras también son herramientas simples para cargar archivos, y están siendo creadas con nombres inofensivos como wpcfgdata.php, wpplugdata.php, etc. Segundo, están alterando el archivo raíz index.php de los sitios infectados.

Este es el verdadero motivo de la campaña, la parte que está generando ganancias para los piratas informáticos.

Lo que puedes hacer

Para protegerse de este ataque, realizar las siguientes acciones:

Asegúrese de estar utilizando una contraseña sólida y única en su cuenta de WordPress.com. Esta cuenta tiene acceso de nivel administrativo a todos los sitios que administre a través de WordPress.com y Jet pack.

Habilite la autenticación de dos factores en su cuenta de WordPress.com. Si sigue esos pasos, se bloqueará su cuenta de WordPress.com y se asegurará de que los atacantes no puedan usarla como un vector de entrada en los sitios que administra.

Comentarios

Publicar un comentario